Pazar, Aralık 23, 2007

Ağ Güvenlik Takibi(Network Security Monitoring) Süreçleri

* Gerekli verilerin toplaması,

* Belirti ve uyarıların artışının çözümlenmesidir.

NSM, ağ farkındalığı yaratmak için aşağıdakilere gereksinim duyar [1]:

* Uyarı (alert) verisi

* Oturum(session) verisi

* Tam içerik (full content) verisi

* İstatistiksel veri

NSM ile hedeflenen; bir nüfuzun kapsamının ve etkisinin değerlendirilmesi için gerekli kanıtların toplanması, etkin ve etkili önlem iyileştirme aşamalarının gerçekleştirilmesidir [1]

NSM bir kavramdır ve özellikle ağ farkındalığı için akış (flow) takibi önemlidir.

Devamı için:

http://blog.csirt.ulakbim.gov.tr/?p=38

Pazartesi, Aralık 17, 2007

"stow" ile sisteme kurulan yazılımların yönetimi

Bu süreç için "stow" kullanmaya başladım.

Stow (sysutils/stow), described as "a program for managing the installation of software packages, keeping them separate (/usr/local/stow/argus /usr/local/stow/perl, for example) while making them appear to be installed in the same place (/usr/local)."

Örnekte, sisteme argusun yeni versiyonunu (3.0), /usr/local/stow altına kurma sürecim gösterilmektedir.

Yazılımı kaynak koddan "configure" ederken kurulacağı dizin gösterilir.

./configure --prefix=/usr/local/stow/argus3

make

make install

/usr/local/stow dizinine gidilip stow sistemine dahil edilir

cd /usr/local/stow

$ sudo stow argus3

Bu komut ile bütün symlink'ler otomatik olarak uygun dizinlere yerleştirilecek ve bu da bir sonraki güncelleme sürecinde işimizi kolaylaştıracaktır.

Argus'u nereye kurduğuna bakmak:

$ which argus

/usr/local/sbin/argus

/usr/local/sbin$ ls -la

total 8

drwxr-xr-x 2 root root 4096 2007-12-17 15:15 .

drwxr-xr-x 12 root root 4096 2007-12-17 15:10 ..

lrwxrwxrwx 1 root root 25 2007-12-17 15:09 argus -> ../stow/argus3/sbin/argus

Kurduğumuz argus'u silmek de kolaydır:

$ sudo stow -D argus3/

Yazılımı tekrar kurmak da çok kolaydır

$ stow -R argus3

Kaynak:

http://taosecurity.blogspot.com/2006/01/trying-stow-today-transzorp-in-snort.html

Stow hakkında ayrıntılı bir yazı için:

http://linuxgazette.net/issue75/peda.html

Cuma, Aralık 14, 2007

Linux mu yoksa Microsoft işletim sistemleri mi güvenli?

Bence Linux/Unix, Microsoft Windows'dan daha güvenilirdir.

Bunun en önemli nedeni, açık kaynak kodlu olmasıdır.

Yama (Patch) ve inceleme sürecinin dünya çapında birçok kişi tarafından yapılabilmesidir.

"Daha çok göz daha az güvenlik açığı demektir. Linux açık kaynaklı bir yazılımdır, bu da dünyadaki her programcının kodlara (programın "tarifine") bakmasına ve yardımcı olmasına, ya da geliştiricilere "... Bu bir güvenlik açığı değil midir?" diyebilmesine olanak sağlar." (http://www.whylinuxisbetter.net/items/viruses/index_tr.php)

Yaşadıklarımızı hatırlayalım. Yılbaşı öncesinde duyulan Microsoft açıklarında, patch'lerin gelmesi için bütün Christmas tatilinin gecmesini beklemistik. Zaten firma disinda duyurulan patch'e de güvenememiştik. Yanlış hatırlamıyorsam, bu Sasser worm'u idi. Sasser worm'una ait zaman bilgisi aşağıdaki gibidir:

Bir yamanın çıkma süresi Linux/Unix sistemlerinde çok daha hızlı olmaktadır.

"Linux sistemlerine yapılan saldırılar azdır" saptamasını yapanlar oluyor.

Tabii ki Linux sistemlerine saldırılar, Microsoft Windows sistemlerine yapılanlar kadar fazla değil ama her geçen gün artan sayıda saldırılar var. İstatistikler de bunu gösteriyor.

Microsoft tarafında güvenlik konusunda ciddi yatırımlar, ciddi personel alımları yapılıyor.

Bu gerçekten de çok önemli gelişmeler. Yamaların çıkma sürelerinin daha kısaldığını ve yazılımlar geliştirilirken güvenli kodlama süreçlerinin kullanıldığını biliyoruz.

Burada da konu, biraz daha maliyet konusuna yoğunlaşmalı. Microsoft işletim sistemi, üzerine kurulacak güvenlik duvarından antivirüsüne kadar birçok güvenlik önlemi için farklı şirketlere verilmesi gereken bir ücret söz konusu. (Antivirüs yazılımlarının makineyi ve internet erişimini yavaşlatması konusuna hiç girmiyorum.)

Bunun yanı sıra, giriş seviyesindeki şu web sayfası "neden linux" konusu için özetleyici olacaktır:

http://www.whylinuxisbetter.net/index_tr.php

Güvenlik Denemeleri

Linux'u, özellikle güvenlik konusunda çok konuşmamızın en önemli nedeni üzerinde çalışan açık kaynak kodlu güvenlik yazılımların çeşitliliği ve denenmeye hazır olmaları. Döküman biraz eski olabilir ama Hüzeyfe'nin yazdigi şu döküman sana biraz daha fikir verebilecektir:

http://csirt.ulakbim.gov.tr/dokumanlar/acikkod_guvenlik.pdf

(bu arada ufak bi update ve düzenleme de Hüzeyfe'den bekleyelim :) )

Üzerinde rahatlıkla oynayabileceğin, açık kaynak kodlu bir sistem açıkçası her zaman cazip gelmekte ...

Kullanıcı başına dünyanın parasını vermek yerine bir Linux/Unix tabanlı bir sistem daha cazip. Böylece sisteme değil ama desteğe yatırım yapılıyor. Türkiye'de bunun önemi anlaşıldıkça Linux bilenler çok daha iyi ücretlerle çalışmaya başladılar.

Tabii ki projeye göre Microsoft sistemlerin de kullanılmasının mantıklı olacağı yerler de olacaktır ama Linux/Unix sistemlerin "free" olmasının getirdiği özgürlük çoğunlukla tercih nedeni olacaktır düşüncesindeyim.

Salı, Aralık 11, 2007

Web Sayfalarındaki Reklamları Bloklamak

Bugün web sayfalarındaki reklamların ne kadar yavaşlattığını ve görüntü kirliğinden söz ediyorduk.

Aslında Firefox'un güzel eklentileri var, bu eklentileri kurarsanız web sayfalarındaki reklamlardan kurtulabilirsiniz. Otomatik filtreler olduğu gibi, sık bağlandığınız sayfalardaki bloklanmayan yerleri de sizin sağ tuşla bloklamanız da mümkün olabilmekte.

Önerilerim:

Adblock Plus - https://addons.mozilla.org/en-US/firefox/addon/1865

Adblock Filterset.G Updater - https://addons.mozilla.org/en-US/firefox/addon/1136

(EasyElement, EasyList filtrelerini aktif kullanıyorum)

Linux PC Temel Güvenlik

- Kişisel Güvenlik duvarı: Bunun için tercihim firestarter. firestarter'in kolay GUI'si aracılığı ile makinenize kimlerin hangi protokol ile ulaşacağını çok kolaylıkla yapabilirsiniz. Kurması ise

apt-get install firestarter

- Static ARP: - Arp saldırılarından korunmanın en kolay yolu, default gateway'inizin MAC adresini "arp -a" ile öğrendikten sonra, static olarak tanımlamanızdır. Böylece arp saldırısı ile yapılabilecek internet/msn dinleme gibi saldırılardan korunmuş olursunuz. Arp'i static tanimlamak:

arp -s Gateway_IP Gateway'in mac adresi

Yönlendiriciniz değişmediği sürece bir sorun yaşamayacaksınız.

Ör:

$ arp -a

? (192.168.1.10) at aa:bb:cc:dd:ee:ff [ether] on eth0

$ arp -s 192.168.1.10 aa:bb:cc:dd:ee:ff

$ arp -a

? (192.168.1.10) at aa:bb:cc:dd:ee:ff [ether] PERM on eth0

Arp Saldırıları hakkında bilgi için:

http://www.governmentsecurity.org/articles/TheIngredientstoARPPoison.php

- Güncellemeler: Kubuntu gibi otomatik güncelleme yapan yeni nesil Linux dağılımlarını kullanmak.

Mümkün olduğunca yeni dağıtımları kullanmak.

- VPN: Özellikle kablosuz ağ kullanıldığı durumlarda, VPN ile kurumunuzun ağına bağlanmak ve oradaki bir proxy üzerinden internete erişmeniz önerilir. (eğer kurumunuz böyle bir hizmet veriyorsa)

- Rootkit /antivirüs: Chkrootkit, rkhunter gibi toollari kullanarak makinenize bir rootkit bulaşıp bulaşmadığını anlayabilirsiniz. Virüsler Linux makinelerinde pek gözükmemekle beraber, bunun için de çözüm kullanmak mümkündür.

chkrootkit - Checks for signs of rootkits on the local system

rkhunter - rootkit, backdoor, sniffer and exploit scanner

sudo apt-get install chkrootkit rkhunter

# rkhunter --update

[ Rootkit Hunter version 1.3.0 ]

...

Checking file i18n/en [ Updated ]

# rkhunter --check

...

- Sistem Dosya Değişikliklerinin Takibi: Biraz daha deneyimli kullanıcılar, sistem dosyalarının herhangi bir süreç tarafından değiştirilip değiştirilmediğini takip etmek isteyebilirler.

Bunun için kullanılabilecek çeşitli programlar var. "Tripwire" programını birçok Unix/Linux sistem yöneticisi bilir. Kubuntu'da Advanced Intrusion Detection Environment (AIDE) de kullanılabilir

https://help.ubuntu.com/community/FileIntegrityAIDE

sudo apt-get install aide

(aide.db yaratmadı - bir sorun var, sanırım manual kurulması gerekiyor)

Zaman buldukça eklemeler yapacağım - yorumlarınızı beklerim ...

Pazar, Aralık 09, 2007

Yazılımların Güvenlik Açıklarının Duyurulması

Cuma, Aralık 07, 2007

trojan/virus/worm gibi sorunlara karşı savunma yöntemleri

Ortada bir zayıflık yoksa, trojan/virus/worm kendi kendine bulaşamaz.

Makinelerimizin güvenlik güncellemelerinin yapılmış olmasını sağlamamız gerekiyor.

Kullanıcının bir şekilde virüslü dosyayı sistemde çalıştırmış veya virüsü bulaştıracağı web adresine girmiş olması gerekir.

Bruce Schneier’in dediği gibi “Güvenlik bir ürün değil, bir süreçtir.”.

Kampüs ağlarında, bu konuda ne tür önlemler alınabileceğini iki ana başlıkta incelememiz mümkündür:

- Makinelerde alınabilecek temel önlemler

- Ağda alınabilecek temel önlemler

Devamı yeni ULAK-CSIRT Blog'unda

http://blog.csirt.ulakbim.gov.tr/?p=28

Pazar, Aralık 02, 2007

"Web Güvenliği Günleri - izmir" ardından

ULAK-CSIRT Ege Bölgesi toplantısını aynı günün akşamında gerçekleştirmemiz ve üniversite bilgi işlemlerine de yaptığımız sıkı duyurular sayesinde Üniversite BİM kadrolarından yoğun katılım yaşandı.

Öğrenciler bu etkinliğe yoğun ilgi gösterdi. Sunumu yapan bizlerin ortak zamanımız olan bu pazartesinin, sınav haftasının başlangıcına denk gelmesi büyük talihsizlikti ama yine de yoğun bir katılım oldu. Öğrencilerin açık kaynak kodlu sistemlere ve web güvenliğine yoğun ilgisi olduğunu gözlemledik. Katkımız olduysa ne mutlu bize.

Sunumlar: http://www.webguvenligi.org/?p=98

Mini CD: http://www.webguvenligi.org/?p=92

http://www.karaarslan.net/guvenlik.html adresinden temel güvenlik kavramlarını ve önlemleri anlattığım "Kurumsal Web Güvenliği Altyapısı" sunumum ve güvenlik linklerine ulaşılabilir.

Bu organizasyonu Web Güvenlik Topluluğu'ndan Bedirhan Urgun'la aylar öncesinden planladık ve özellikle organizasyonu gerçekleştirmek için İzmir'de yoğun çalışmam gerekti. Ege Üniversitesi Network Yönetim Grubu'ndan Vedat Fetah arkadaşıma da desteklerinden dolayı teşekkür etmek istiyorum.

Sunumlar aşağıdaki kişiler tarafından gerçekleştirildi:

Bünyamin Demir - Web Güvenlik Topluluğu

Bedirhan Urgun - Web Güvenlik Topluluğu

Oğuzhan Yalçın - ULAK-CSIRT

Enis Karaarslan - ULAK-CSIRT

Tahsin Türköz - UEKAE-TÜBİTAK

Sunumları yapan arkadaşlar büyük özverilerle İzmir'e geldiler ve bilgi paylaşmak için büyük emek harcadılar. Onlarla tanışmak ve ortak bir paylaşım sürecinde bulunmaktan çok mutlu oldum. Umarım benzer projelerde yine beraber görev alabiliriz. Hepsine teşekürlerimi bir daha iletmek istiyorum.

Sponsorlara da teşekkürler. Onlar sayesinde dinleyicilerimize aralarda kahve ve kurabiye ikram edebildik. Konuşmacılarımızın konaklamalarını karşılayabildik. Teşekkürler:

- Ege Üniversitesi Uluslararası Bilgisayar Enstitüsü - ev sahipliği

- UNIPA

- BİMEL

- NESCAFE

Cumartesi, Kasım 24, 2007

internette bıraktığımız elektronik izler ve mahremiyet

Internet ortamına izlenecek en temel esaslardan biri detaylı bilgi vermemek ve şu cümleyi unutmamak: "10 yıl sonra da orada olmasını istemediğiniz şeyleri internete koymayın"

http://www.ico.gov.uk/youngpeople

adresinde gençlerin blog veya facebook gibi ortamlarda nelere dikkat etmeleri gerektiği anlatılmış, incelemeye değer ...

Facebook'da yapılabilecek mahremiyet (privacy) ayarları ile ilgili iyi bir başlangıç için şu yazım incelenebilir:

http://enisden.blogspot.com/2007/10/facebookda-mahremiyet.html

Bu arada facebook'un kullanıcı bilgilerini başka firmalara satma kararını aldığını ve mahremiyet konusunda ne kadar hassas (?!) olduğunu da belirtmeden geçemeyeceğim.

Perşembe, Kasım 08, 2007

Salı, Kasım 06, 2007

Cumartesi, Kasım 03, 2007

Web Güvenliği Günleri – İzmir

ULAK-CSIRT ile Web Güvenlik Topluluğu'nun ortaklaşa düzenleyeceği bu etkinliğin detaylarına ve kayıt formuna aşağıdaki adresten ulaşabilirsiniz.

http://www.webguvenligi.org/?page_id=86

Perşembe, Ekim 18, 2007

Hack ve hacker sınıflandırması

http://ferruh.mavituna.com/makale/hack-ve-hacker-modelleri/

Salı, Ekim 16, 2007

Başkasının ağı / sistemi üzerinde güvenlik açıkları aramak

Bir başkasının ağı ve sistemi üzerinde güvenlik açıkları aramak için tarama ve denemeleri yapmak?

Bu süreç ne kadar yasal, ne kadar etik (ethic)?

Bu konuyu ULAK-CSIRT olarak aramızda tartıştık.

Benim fikrim, böyle bir eylem gerçekleştirilecekse öncelikle ilgili kurumdan izin alınması ve bilgilendirilmesi gerektiğidir.

ULAK-CSIRT'den Gökhan Eryol 'un bu konudaki yorumlarını iletmek istiyorum.

"Başkasının ağı/sistemi üzerinde güvenlik açıkları aramak" konusunda Turkiye'de netlik kazanmış bir durum bildiğim kadarıyla yok.

Ama, TF-CSIRT eğitimde öğrendiğim kadarıyla bu durum ülkeler arasında farklılık gösteriyor. Genel yaklaşım bu tarz hareketlerin yasadışı olması gerektiği yönünde olmakla beraber, kanunlarında net olarak bunun yasak oldugunu yazan ülke sayısı az. Ama tersini yazan ülkeler var, örneüin Ingiltere kanunlarına göre, bırakın port taramayı DOS yapmak dahi serbest, DDOS ise açıkça yasaklanmış. Tartışılan bir diğer konu ise, şifre koyulmamış sistemi kıran kişinin suçlu sayılıp sayılmaması. Hatırladığım kadarıyla Almanya'da da suçlu sayılmamakta.

Sonuç ise, böyle bir aktivite içerisine girecekseniz, karşı tarafin sistemine zarar verip vermediğinize göre durum değişiyor. Eger zarar verilmiyorsa, yasal anlamda sıkıntı olmaması ihtimali yüksek. Ama zarar veriliyorsa, verilen zararın büyüklüğüne göre zaten mevcut TCK'ya göre yargılanmanız söz konusu. Öyle bir yargı ile karşılaşıldığında, kapısı açık bırakılan eve girip bir sorun var mi diye kontrol eden güvenlik görevlisi (veya kapıcı) ile, girip de birşey çalan hırsız arasında değisen analojinizi, düzgün bir şekilde mahkemede anlatabilmeniz gerekiyor. Her durumda, yapacağınız işi tanımladıktan sonra ikinci yapacağınız iş, avukatınızla, hukuk müşavirliğinizle görüşmeniz ve onların görüşü doğrultusunda hareket etmeniz gerektiği. Zira yargılanmanız soz konusu olursa sizi savunacak kişiler onlar ve işin başında onların görüşünü olumluya çeviremiyorsanız bu işe hiç başlamamanızda fayda var.

Gökhan Eryol / ULAK-CSIRT

Cumartesi, Ekim 13, 2007

Çarşamba, Ekim 10, 2007

Cuma, Ekim 05, 2007

OWASP ilk 10 - En Kritik 10 Web Uygulaması Güvenlik Zayıflıkları – 2007

Ulak-CSIRT Web Güvenliği Çalışma Grubu olarak, OWASP’ın yaygınlaşmasında/tanınmasında anahtar rolü oynayan en önemli dokümanlardan bir tanesi olan OWASP TOP TEN - 2007 belgesini Türkçe’ye çevirdik.

Ulak-CSIRT Web Güvenliği Çalışma Grubu olarak, OWASP’ın yaygınlaşmasında/tanınmasında anahtar rolü oynayan en önemli dokümanlardan bir tanesi olan OWASP TOP TEN - 2007 belgesini Türkçe’ye çevirdik. “OWASP ilk 10 - En Kritik 10 Web Uygulaması Güvenlik Zayıflıkları - 2007″ adı altındaki bu dokümana direk buradan veya buradan ulaşabilirsiniz.

Salı, Ekim 02, 2007

ATLAS - ISC

Özellikle anormal trafikler hakkında bilgi edinmek için kullanılabilir.

Summary - Botnet ve DOS Attacks kısmında güzel bilgiler bulunmakta.

Bilmeyenler için ISC 'yi de hatırlatalım

http://isc.sans.org/index.html

Kod Tarayıcıları (Code Scanners)

Justin Schuh tarafından hazırlanan "Code Scanners False Sense Of Security?" belgesi incelemeye değer.

http://www.networkcomputing.com/showArticle.jhtml?articleID=199000936&pgno=5

Pazartesi, Ekim 01, 2007

Apache Güvenliği

http://articles.techrepublic.com.com/2415-7343_11-159903.html

ile başlayabilirsiniz. Yapılacakları özetlersek:

- İşletim sistemi güçlendirmesi ve güncellemeleri

- Sadece ihtiyaç duyulan servislerin kurulması

- Sunucu hakkında bilgi toplama girişimlerinin zorlaştırılması

- Web güvenlik duvarı (mod security) kurulması

- apache'yi root yetkisinde olmayan bir kullanıcı hakkı ile çalıştırmak

- Varsayılan ayarları apache.conf da değiştirmek

Salı, Eylül 25, 2007

Web uygulamalarda neden girdi kontrolü yeterli değil?

Bu konuda aşağıdaki linklerden daha ayrıntılı bilgi edinebilirsiniz:

http://www.oreillynet.com/onlamp/blog/2005/10/repeat_after_me_lack_of__outpu.html

http://www.cigital.com/justiceleague/2007/08/10/mitigating-xss-why-input-validation-is-bogus/

http://www.cigital.com/justiceleague/2007/08/03/stop-saying-input-validation/

Cuma, Eylül 21, 2007

Php güvenlik durumu - phpsecinfo

bu konuda birçok şey söylemek mümkün. ama bugün, sunucuda kurulabilecek phpsecinfo dan söz etmek istiyorum.

Phpsecinfo, phpinfo gibi bir fonksiyon aslında. php ortamının güvenlik durumunu gösteriyor ve yapılabilecek düzeltmeleri de belirtiyor. İnclemeye değer.

http://phpsec.org/projects/phpsecinfo/

Bu proje Purdue Cerias tarafından destekleniyor.

Php Güvenlik Rehberi projesi ise php kodlarken güvenlik konusunda yapılabilecekler hakkında bazı ipuçları vermekte:

http://phpsec.org/projects/guide/

Perşembe, Eylül 20, 2007

Tor ağları ve kendini saklama

Ücretsiz olan Tor yazılımını kullanarak Internet'te kimliğinizi saklamanız mümkün.

(tabii ki kurum ağlarında bu tür kullanımı engellemek veya kısıtlamak mümkün)

Ama kimlik sağlamak(anonymity) ile mahremiyet(privacy) aynı şeyler değil.

Tor ağı içerisinde verilerinizin dinlenmediğini veya incelenmediğini nasıl bilebilirsiniz?

Herhangi bir nedenle kimliğinizi saklamak istemeniz, bu durumu ilginç bulan ve sizin verilerinizi dinlemenin değerli olabileceğini düşünen kişilerin ilgisini çekebilecektir.

Schneier'in bu konudaki yazısı gerçekten ilgi çekici:http://www.schneier.com/blog/archives/2007/09/anonymity_and_t_1.html

Çarşamba, Eylül 19, 2007

güvenlik süreçleri için "hacker" işe almak?

Bazı firmalar, daha önceleri sistemlere saldırılar yapmış kişileri güvenlikçi olarak işe alabiliyorlar.

Peki bu kişilere ne kadar güvenebilirsiniz?

Güvenlik süreçlerinde çalışacak kişilerin güvenilir kişiler olması gerekmez mi?

Saldırganlık bir alışkanlık veya hayat biçimi ise, bırakılabilir mi?

Şu yazıyı okuyun ve bir daha düşünün ....

http://www.secureworks.com/research/blog/index.php/2007/09/13/thinking-about-hiring-a-former-hacker/

Salı, Eylül 18, 2007

Güvenli kodlama

Gunnar Peterson'un yazısı bu konuda güzel bir noktaya değinmiş.

http://1raindrop.typepad.com/1_raindrop/2007/09/secure-coding--.html

Yazılım geliştirme yaşam döngüsüne(SDLC) güvenlik ekleme ile ilgili

http://1raindrop.typepad.com/1_raindrop/2007/06/cost_effective_.html

Bütün yazılımcıları kısa sürede değiştirmenin mümkün olmadığını biliyoruz. Ama o yazılım ekiplerinde kilit rol oynayan kişilerle daha iyi iletişim kurup bir fark yaratabiliriz. Gerçi yazıda denildiği şekilde bir bütçemiz olmayabilir ama her zaman da iletişim için bütçeye de gerek olmayabilir ...

Pazartesi, Eylül 17, 2007

2007 senesinin en iyi açık kaynak güvenlik çözümleri

İncelemeye değer:

http://www.infoworld.com/slideshow/2007/01/30-2007_technology-1.html

Pazar, Eylül 16, 2007

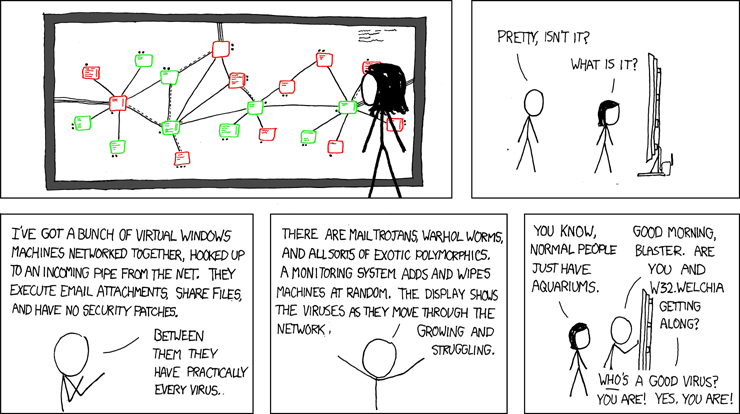

Güvenlikte gözde canlandırmak (visualize)

Oysa bir grafik veya görsel bir ortam olsa, herhangi bir farklılığı bize gösterecek bir ortam olsa ...

Var bazı ortamlar ama gerçekten de yeterli mi?

Ya da saldırgan bu ortamlardan yararlanmamızı engellemek için DOS saldırısı yaparsa?

Aslında bu konuda üzerinde çalışılması gereken birçok nokta var.

Bu konuda Dancho Danchev'in blog'undaki bir yazıyı paylaşmak istiyorum sizinle

http://ddanchev.blogspot.com/2006/03/visualization-in-security-and-new.html

Bu konuda Conti'nin Blackhat 2006'daki sunumu:

http://www.blackhat.com/presentations/bh-europe-06/bh-eu-06-Conti/bh-eu-06-conti.pdf

Yararlı adresler:

Security visualization - http://secviz.org/

İncelenecek yazılımlar:

Rumint - http://www.rumint.org/

Cuma, Eylül 14, 2007

Mahremiyet Hakkı - Privacy Rights

Iphone, Blackberry gibi cihazlar gerçekten de teknolojik olarak birçok kolaylıklar getiriyor. Aynı zamanda kişisel bilgilerimizin, çok ciddi denetimler yapmadığımız sürece, kolaylıkla başkalarının eline geçmesi söz konusu.

Bu olay facebook ve bunun gibi üye olduğumuz sistemler için de geçerli. (Privacy menülerini iyice incelemek ve gerekli önlemleri almak şart.)

"Gizleyecek bir şeyim yok zaten." diyebilirsiniz, ama hepimizin de bilinmesini istemediğimiz sırlarımız veya herkese duyurmak istemediğimiz bilgilerimiz vardır muhtemelen.

Kişisel bilgilerimiz firmaların ve gizli servislerin eline geçtikçe, 1984 kitabına ve Büyük Birader kavramına daha da yaklaşıyoruz.

Privacy Rights organizasyonu, bu konuda bir inceleme için bir başlangıç:

http://www.privacyrights.org/

Konu çok ayrıntılı ve sonraki yazılarımda da değinmeye devam edeceğim.

Perşembe, Eylül 13, 2007

Recaptcha

Aslında amaç bilgisayar(otomize bir sistem) ile insanı ayırt etmek.

completely

automated

public

Turing test to tell

computers and

humans

apart.

Captcha öldü, yaşasın Recaptcha

http://recaptcha.net/

Captcha'nın kırılabileceği birçok güvenlik blog'unda tartışılıyor.

Gerçi hazır bir kod yok ama OCR tabanlı yazılımların geliştirilebileceği söyleniyor.

Bu durumda çıkan Recaptcha, sunucuda değil, istemcide çalışan yeni bir yaklaşım.

İncelemeye değer. Hatta ücretsiz bir uygulamayı http://recaptcha.net/ dan alabiliyorsunuz.

Perşembe, Ağustos 30, 2007

sanal makine denemeleri - ubuntu üzerinde "vmware server"

- Kullandığınızdan farklı işletim sistemlerine ihtiyaç duyan programları denemeniz gerektiğinde

- Kişisel makinenizde güvenlik sorunlarına yol açmamasını istediğiniz bir programı denemek istediğinizde

- Geliştirdiğiniz sistemi farklı işletim sistemlerinde denemek istediğinizde

- Makinenizde gereksiz kirliliğe yol açmamasını istediğiniz programları denemek istediğinizde

En güzel tarafı da, kurduğunuz sistemleri dvd veya taşınabilir disk ile taşıyabilmeniz ve başka makinelerde devam edebilmeniz.

Sanal makine yazılımı olarak tercihim "vmware server". Sitesinden ücretsiz olarak kayıtlanıp lisans numaraları alabiliyorsunuz. Bunun yanı sıra, "virtual box" kullanan ve memnun olan arkadaşlar da var, ticari bir ürün olmadığı için tercih ettiklerini söylüyorlar. Henüz denemediğim için yorum yapamayacağım. Farklarını söylemek isteyenler sayfaya yorum bırakabilirler.

Farklı linux versiyonlarına kurmak için http://www.vmware.com adresinden binary'sini alıp kurmayı deneyebilirler. Son versiyonu (1.0.3), yeni kernel'larda sorun çıkartıyor ve çeşitli ayarlar yapmanız gerkecektir. şimdiden kolay gelsin

Ubuntu Feisty üzerinde bu programı kurmak çocuk oyuncağı.

1. Sources.list'e ticari "commercial" öğeleri eklemeyi unutmayalım

sudo vi /etc/apt/sources.list

deb http://archive.canonical.com/ubuntu feisty-commercial main

2. Güncellemeleri gerçekleştirelim

sudo apt-get update

3. vmware- server kurmak aşağıdaki komutu yazmak kadar kolay

Kurulum detayları için:

http://www.ubuntugeek.com/how-to-install-vmware-server-from-canonical-commercial-repository-in-ubuntu-feisty.html

Örneğin Linux üzerinde "Microsoft Windows 2003 Server" kurup denemelerinizi yapabilirsiniz.

Bir de üzerinde "vmware tools" paketini kurarak, kurduğunuz windows işletim sistemindeki mouse, ekran ayarı gibi özelliklerin daha etkin olmasını sağlayabilirsiniz.

Bir de şu komutları (vmware command line tools) incelemekte yarar var:

http://chitchat.at.infoseek.co.jp/vmware/vmtools.html

Cumartesi, Ağustos 25, 2007

Social Engineering - Sosyal Mühendislik ile Bilgi Toplama

Bu teknik ile toplanabilecek bilgiler gerçekten de ilginç olduğu kadar biraz da ürkütücü.

Aslında bu örnekler, güvenliğin bir ürün değil, bir süreç olduğunun kanıtı.

Kurumlar, bu konuda kullanıcılarını bilgilendirmeli ve mümkün olduğunca çok önlem almalılar.

Pazar, Ağustos 12, 2007

Black Hat 2007

http://www.blackhat.com/html/bh-usa-07/bh-usa-07-speakers.html

Sunumları aşağıdaki adresten edinebilirsiniz.

http://164.106.251.250/docs/netsec/bh2007/

(Sunum adresi için Hüzeyfe'ye teşekkürler)

(In)Secure Dergisi

http://insecuremag.com/

adresinden pdf'ini cekebilirsiniz.

12. sayisinda Jeremiah Grossman ile bir röportaj var, web (uygulama) güvenliği ile ilgilenenlerin ilgisini çekecektir.

Perşembe, Ağustos 09, 2007

Pazar, Temmuz 22, 2007

botnet saptama ve engelleme

Öncelikle botnet saldırısını tanımlamak gerekiyor. Worm ve benzeri aktiviteleri, port taramalarını, spam trafiğini saptamak için "black hole" diye tanımladığımız, kurum içerisinde kullanılmayan alt subnetler veya internete çıkmaması gereken private IP adreslerini vb yönlendirdiğiniz bir IDS, bir honeypot veya honeynet sistemi kullanılabilir.

Tanımlanan saldırı teşebbüsü için firewall'da gerekli bloklamaları yapmak (her zaman geçerli değil) veya bu saldırıyı geçersiz kılacak bazı patch işlemlerini kullanmak bir çözüm başlangıcı olabilir.

http://www.cc.metu.edu.tr/filesTR/ng/AB2007-Ag_Guvenligi_Yonetimi.pdf

de de belirtildiği üzere, P2P de önemli bir botnet kaynağı olabilir.

Bildiğim kadarıyla, Botnet'lerin bir kısmı irc kanalları aracılığı ile haberleşir ama onların bağlantıkları irc sunucuları değiştiği gibi, portlar da değişmektedir.

http://en.wikipedia.org/wiki/Botnet

da "preventive measures" da ilginç birkaç öneri de bulunmakta.

Özellikle iletişimi sağlayan irc sunucusuna dinamik DNS adreslemesi ile ulaşmalarını engellemek bu botnet'lerin etkinliğini engellemek için kullanılacak yöntemlerden birisi olarak karşımıza çıkmakta.

Tabii ki bu önlemler de, muhtemelen bir sonraki nesil botnet'lerde geçersiz kalacaktır.

Aşağıdakileri de okumak bazı fikirler verebilir:

http://isc.sans.org/diary.html?storyid=621

http://www.cs.ucsb.edu/~kemm/courses/cs595G/FHW05.pdf

http://www.secureworks.com/research/threats/botnet/

Konu çok ayrıntılı, belki bu konuda gelecekte daha ayrıntılı bir inceleme yapmak gerekecek. Yapılacaklara ekleyelim (+1)

Cuma, Temmuz 20, 2007

Web 'in Geleceği .... Web 3.0 - anlamsal web

Burada web'in nereye doğru gittiği, açıkçası anlamsal web

yani "semantic web" in nereye gidebileceği ele alınmış, okumaya değer ....

The future of the Web, as seen by its creator

By: Peter Moon, IDG Now (Brazil)

* (2007-07-10)

*

The Internet of the future is being built on symbols: what they represent and the relationships between them. Tim Berners-Lee, the man who invented the World Wide Web in 1989 at CERN, the European Particle Physics Laboratory in Geneva, is developing the Semantic Web, otherwise known as Web 3.0.

Born in London in 1955, Berners-Lee is currently director of the World Wide Web Consortium, in Cambridge, Mass. He was knighted by Queen Elizabeth II in 2004. In this exclusive interview, he explains his vision of the future Semantic Web, which he says will be much more powerful than anything we have seen before.

*First of all, shall I call you Sir Timothy, Professor Timothy or Mr. Berners-Lee?*

*Berners-Lee:* You can call me Tim.

*Well, Tim, my first question is the most obvious one: Can you explain in simple terms what the Semantic Web is?*

*Berners-Lee:* I have often been asked about that. And the simple thing to point out is: in your computer you have your files, your documents that you can read, and there are data files which are used in applications, data files like calendars, bank systems, spreadsheets. These contain data which is used in documents that are out of the Web. They can't be put on the Web.

So, for example, if you are looking at a Web page, you find a talk that you want to take, an event that you want to go to. The event has a place and has a time and it has some people associated with it. But you have to read the Web page and separately open your calendar to put the information on it. And if you want to find the page on the Web you have to type the address again until the page turns back. If you want the corporate details about people, you have to cut and paste the information from a Web page into your address book, because your address book file and your original data files are not integrated together. And they are not integrated with the data on the Web. So the Semantic Web is about data integration.

When you use an application, you should be able to put data there so that you could configure that data. I should be able to inform my computer: "I'm going to that event." And when I say that, the machine will understand the data. The Semantic Web is about putting data files on the Web. It's not just a Web of documents but also of data. The Semantic Web of data would have many applications to connect together. For the first time there is a common data format for all applications, for databases and Web pages.

*Did you come up with the term "Semantic Web?" Is this the so-called Web 3.0? What's the difference between the Webs 2.0 and 3.0?*

*Berners-Lee:* Yes, I did. It was in 1999, in my book Weaving the Web

About Web 3.0, some people had used that term to mean a coming architecture. Some people use it to think about the regulation of Web technology. But think about the future of Web technology. A well-known problem which is typical to a 2.0 file is that the data which appears is not on the site, it's in the database. It's not on the Web. So people can't reuse that data. You might take a professional Web site with information about some of your colleagues and the people you work with, and another Web site with information about your friends, and other Web sites about different communities. With Web 2.0 you can't see the whole picture; nobody could see the whole picture. So some people said, well, Web 3.0 will happen when your site provides data that you can navigate. For example, if one of several sites which use Web technology finds useful data about my friends on my journal, then I can set up an icon to inform the computer "Get back data out and look at it and add it to the data which I got from other sites and then look at them all together."

*So what's the difference between a Web of documents and a Web of data?*

*Berners-Lee:* There are many differences between documents and data. Take, for example, your bank data. There's two ways you could look at it. If you just look at a plain Web page, then it looks like a sheet of paper. All you could really do is read it. Now if you look at it on a Web 3.0 site, you could maybe use a Java search to change the order of the data, and you could reach much better access to data. Today, before you prepare to do something like paying your taxes, you need to use software like Quicken or Microsoft Money or your favourite financial program. When you do that, you don't load it as a Web page, you load it as a data file. That's the difference between data and documents. When you look at your bank data for documents, you can just read it. When you look at data, you can find how much tax you owe, you can see how much your bills are, there are all kinds of things you can do with data.

We don't have the ability to do this with data on the Web. If you could do that with data, the characters you gather with bank data would become a standard that would only work with banks. It's a financial standard for bank data. There will be completely separate standards for calendars, for example. What you can't do today is, say, to ask the computer: "When did I write that check? When did I have that meeting?" You can't connect items in different data files, unless you use the Semantic Web. The Semantic Web is much more powerful, because you can connect the people, connect data, which is about the same person, which is about the same place, which is about the same time.

*But with this full connection between personal data, companies' data and government data, don't you think the first concern people will have is around the issue of privacy?*

*Berners-Lee:* Yes. And I have that concern, too! An important aspect of Semantic Web technology is called provenance -- where the data comes from and what it can be used for. Our research group at MIT is developing systems to show what allowed uses the information is for, so you can keep check on where it comes from, what it stands for, and make sure that it won't be used in any different way. We call this capability "information accountability."

*In order to define preferences on how personal data can be used, an individual has to have some technology skills; but that's not the case of the largest part of the world's population, is it?*

*Berners-Lee:* First of all, when you use the Semantic Web for personal data, you're not putting it out on the Web. You have a personal Web for your data about your life on your computer, and you use it to navigate locally. You are not putting it on the open Internet. There are a lot of tools like Quicken or Microsoft Money where the bank systems come down the Net in a secure channel and they are supposed to work locally. You're not using Web technology; you're not going over the Internet. You don't put your personal data files on the Internet. We're talking about allowing you to combine -- on your desktop - personal information to which you have rights -- enterprise information to which you also have rights, and public information in a very rich view of the world.

Well, you said that for people to be able to handle data they need a lot of skill. Sometimes this is true but, for example, to use a calendar, you are creating data, right? When you create an address book, you are creating data. So these things have user interfaces which allow you to make things and never have a data problem, unless you are using an incompatible program. We are working at the moment to make this technology available to those who want it to do enterprise documents. We do not yet have Semantic Web technology available which is that easily usable by grandparents and children. That is true. That is something which we are developing at MIT. We have a team working exactly on that, making programs to allow people, normal people, to read and write and process their data.

*When the Semantic Web achieves its full potential, will it start a second Internet boom?*

*Berners-Lee:* Well, in a way it's already starting, but I don't think the Web has reached its full potential yet, and it's been around for almost sixteen years now. The Semantic Web is going to take off particularly when we see people using it for data processing, when we see people using it in more and more things, adding personal data, adding files to government data. But I think it will take many years, because so much will be done on top of it.

*What is Net neutrality? What's your position on it?*

*Berners-Lee:* Net neutrality is the fact that when I pay money to connect to the Internet and you pay money to connect to the Internet, then we can communicate, no matter who we are. What's very exciting at the moment is that video is happening on the Web. YouTube gets a lot of attention, because they are delivering video over the Web.

Now suppose I'm in Massachusetts and I want to find a Brazilian movie. I go to the Internet to find my favourite independent movie and filmmaker. But then the cable company in Massachusetts blocks the transmission and says, "No, we won't let you do this, because we sell movies. So, yes, we do the Internet but on the other hand we will stop you from seeing Internet movies. We want to be able to control which movies you buy."

We've seen cable companies trying to prevent using the Internet for Internet phones. I am concerned about this, and am working, with many other committed people, to keep it from happening. I think it's very important to keep an open Internet for whoever you are. This is called Net neutrality. It's very important to preserve Net neutrality for the future.

*In 2003, several governments proposed an international administration of the Internet, mirroring the set-up of the likes of the United Nations or the European Union. Do you think that Washington will ever allow that to happen?

*

*Berners-Lee:* I think that slowly the Internet will get more bureaucracy. I think it's inevitable. It's important to allow people in different countries, developing countries, to develop their use of the Internet as quickly as possible. But the administration of something so big will never be controlled by a unique bureaucracy. I don't know what form that bureaucracy will take, since there is a lot of politics involved. But I would say it's very important that it should be government free and without censoring the people who use it.

*You once said the Web was created to solve a frustration you had at CERN. What was that and how did it happen?*

*Berners-Lee:* CERN is a wonderful diversity of cultures, because people come there from all over the world to do physics. In 1989, at the time before the Web, I wrote a memo [proposal for information management

So the Web originally was supposed to be for collaboratively designing things. The first tool was a Web browser and editor as well, allowing people at CERN to use a document, edit it, change it and then send it, making links between Web pages and scientific documents.

The frustration was that I wanted to be able to work with people very easily in different countries, where they were using different machines, working with different database systems and sorting data in different formats.

*Lots of researchers made millions on the Web, but you preferred to keep developing standards. Don't you feel you missed the chance of a lifetime by not creating a proprietary Web?*

*Berners-Lee:* No, I don't, because if it was proprietary, people would not have used it, they would not have contributed to it. It would not have taken off and we would not be talking about it right now.

*Some people like Nova Spivak and Microsoft's cofounder Paul Allen work with a timeline that envisions the arriving of Web 3.0 by 2010 and a future Web 4.0 by 2020. Can you imagine what this Web 4.0 is supposed to be?*

*Berners-Lee:* (laughs) No, I don't do that. I think about real technology. I didn't invent the term "Web 3.0." The Web is constantly developing. If you want to see what's happening that I am interested in now, there are several technologies laced together. In Web 2.0 there are some technologies like JavaScript and others that are all standards that came out of allowing people to do things. Most standards are coming out now that will have a good push towards the mobile Web initiative, which is the use of the Web on lots of different devices.

In the future we will have the Semantic Web that will allow a whole lot of other things. One of the powerful things about networking technology like the Internet or the Web or the Semantic Web, one of the characteristics of such a technology is that the things we've just done with it far surpass the imagination of the people who invented them. Take for example the inventors of TCP/IP, the original protocols for communication between computers over the Internet, created by Vinton Cerf and Robert Kahn in 1974.

When I invented the Web, I thought of it as an infrastructure; I designed the Web as a foundation for many things. With Web 2.0, social networks and all kinds of things happen on top of it. When the Semantic Web arrives in the next few years, things will be using it in a way we cannot know yet. So, in a way, it's foolish to try to imagine what Web 4.0 will be like when we still don't know what will be done with 3.0. For Web 3.0 to succeed, the people who are studying it at this moment will have ideas which will enable the new technology. They will design fantastic things just like people with Web 2.0 are designing fantastic things right now. People working with the Semantic Web will make much more powerful things. We can't imagine what they will do. But we have to build the Web to be an infrastructure. It shall never be used for particularized purposes but just to be a foundation for future developments.

Pazartesi, Temmuz 16, 2007

web 2.0 nedir?

Web'i html olarak gören ve eski kalmış standartların aksine, web uygulamaları seviyesinde bir bakış getiriyor. Aslında yeni bir standarttan söz etmiyoruz, anlamsal web (semantic web), web'i daha etkin - içindeki verilerin kolaylıkla analiz edilebileceği yeni çeşitli teknolojilerin, ortamların kullanıldığı bir web'den ve tabii ki yeni güvenlik sorunlarından söz ediyoruz.

Bu konuda ayrıntılı bilgi için:

http://en.wikipedia.org/wiki/Web_2

http://www.gnucitizen.org/blog/projections

http://arstechnica.com/news.ars/post/20060901-7650.html

Pazar, Temmuz 15, 2007

Web İstatistikleri ne kadar doğru?

Ufak sistemler, mesela bu blog için Google Analytics' i güzel bir çözüm olarak karşımıza çıkıyor.

Web istatistiklerinin ne kadar gerçeği gösterdiği hakkında birkaç güzel yazı:

http://www.theideadude.com/2007/04/why-blog-statistics-dont-tell-full.html

http://markevanstech.com/2007/04/03/blog-stats-oranges-vs-apples-vs-plums-vs-pears/

Google Analytics hakkında

http://searchengineland.com/070508-133000.php

Cumartesi, Haziran 23, 2007

Web Güvenliği Günleri

Gelecek ay İstanbul'da yeni toplantılarını gerçekleştirecekler.

Bu toplantı hakkında ayrıntılı bilgiye ve kayıt işlemlerine http://www.webguvenligi.org/ adresinden ulaşabilirsiniz.

Salı, Haziran 19, 2007

mizah - heykirblog

http://heykirblog.wordpress.com/

Pazar, Haziran 10, 2007

Msn şifresi çalanları tespit etmek

MSN şifrelerinizi çalanları nasıl tespi edeceksiniz?

Kişisel haberleşme ve sohbet programı MSN şifresi çalınanlara iyi haber. Ankara Adliyesi, MSN şifresinin çalındığı iddiasıyla kendilerine yapılan başvurularda olumlu sonuçlar aldıklarını belirtti.

Teknolojinin yaygınlaşmasıyla internet üzerinden yapılan haberleşmelerde büyük oranda bir artış meydana geldi. İnternet üzerinden yapılan haberleşmelerin büyük bir bölümünü de kullanıcıların karşılıklı kullandığı MSN programı oluşturuyor. Ankara Adliyesi Cumhuriyet savcıları, son dönemlerde kendilerine ’MSN şifremi çaldılar’ şeklinde başvuruların yapıldığına dikkat çekerek, "MSN şifresini kimin çaldığını ve kullandığını kısa sürede tespit edebiliyoruz" haberini verdi.

MSN şifre hırsızları hakkında bilişim suçlusu işlemleri yaptıklarını belirten yetkililer, MSN şifresini çalanları nasıl yakaladıklarını da şöyle anlattı:

"Microsoft Corporation’un Türkiye Temsilciliği İstanbul’da. Bu şirkete yazı yazarak, şifresi çalınan kişinin adresini kullanan kişilerin IP numaralarının tarih, ve saat detayları ile birlikte savcılığımıza gönderilmesini rica ediyoruz. Yaptığımız başvuru üzerine şirket, IP noların, tarih ve saatlerin olduğu dökümü bize gönderiyor. Daha sonra IP noları, karşısındaki tarih ve saatleri İl Telekom Müdürlüklerine göndererek kullanıcıları tespit ediyoruz"

ANKA

Pazar, Mayıs 20, 2007

"Kurumsal Web Güvenliği Altyapısı" sunumu için Kopenhag yolundayım ...

Terena Network konferansında Çarşamba günü 12:30 sularında (danimarka saatine göre 11:30, GMT+1) "Kurumsal Web Güvenliği Altyapısı" bildirisini sunuyor olacağım.

Bildiriye ve sunuma aşağıdaki adresten ulaşabilirsiniz:

http://tnc2007.terena.org/programme/presentations/show.php?pres_id=69

Eğer yanlış görmediysem, oturumları netten de yayınlayacaklar

http://tnc2007.terena.org

adresinden ulaşabilirsiniz sanırım

Pazartesi, Nisan 16, 2007

Web standartları

Web yayıncılığından daha etkin olarak nasıl yararlanabiliriz?

Web standartları aslında bu işleri daha kolaylaştırıyor.

Bu konuda başarılı bir sunum için:

http://boagworld.com/standards/

HTML - İçerik

CSS - Dizayn

Dom Scripting - Davranış (Behaviour)

Vaktiniz fazla yoksa, pdf'i de inceleyebilirsiniz:

http://media.libsyn.com/media/boagworld/BenefitsOfStandards.pdf

Daha teknik bir sunum için:

http://www.hotdesign.com/seybold/

Cumartesi, Nisan 14, 2007

Saldırgan davranışlarını incelersek ...

yazısını incelemenizi öneririm. Kendisi saldırganları ikiye ayırmış:

- Hobi olarak yapanlar

- Suçlular (para ..vb elde etmek için)

Her ikisinin de davranışları farklılıklar içeriyor.

Gidişat şudur ki, artık saldırganlar kişisel bilgilerin ve bilgisayarların peşinde. Kurumlara yapılan saldırılar sonucunda şifreler ve kişisel bilgiler çalınıyor. Kurumlar çoğunlukla bu tür olayları duyurmuyorlar ve pek kayıpları olmuyor. Kişisel bilgilerin çalınması sonucunda, olan yine kullanıcılara oluyor.

web uygulama güvenliği anketi

http://jeremiahgrossman.blogspot.com/2007/01/web-application-security-professionals.html

web açığı bulunca ne yapacaksınız?

Ya sonra başka bir açıktan o web sitesi, web uygulaması kırılırsa,

ilk akıllarına gelen siz mi olursunuz? (ki olursunuz kesin :) )

Bu konuyla ilgili ilginç birkaç yazı:

http://www.csoonline.com/read/010107/fea_vuln.html

http://chuvakin.blogspot.com/2007/02/saas-web-hacking-suing-and-stuff.html

Özetle çok riskli bir durum bu.

Bu tür süreçlerin, yapılacaksa CERT/CSIRT 'e iletilmesi

ve CERT/CSIRT 'ün bu konularda etkin olması gerekiyor.

Lakin bu konuda Amerika'da bile yasal bazı sorunlar yaşanırken,

ülkemizde nasıl bir yaklaşım olur ?

güvenlikte en büyük sorunlar

"sometimes your biggest security problems are ones that you have no control over."

Sonuçta güvenlik konusunda kontrol edemediğimiz durumlar var ve çözümleri pek efektif değil.

Her çözüm, sistemlerin kullanılabilirliğini azaltığı gibi

şu anki saldırıları engelleyen çözümler,

ne yazık ki gelecekte başımıza gelecek yeni saldırıları engellemeyecek.

Yeni saldırılar daha karmaşık ve çözümü daha zor olacak ...